В новостях несколько раз проскакивала информация о том, что госучреждения в связи с санкциями начали использовать на российские TLS сертификаты. В частности, Сбер сообщает, что через несколько дней его сервисы начнут переход на российские TLS-сертификаты Минцифры. В этой статье говорим об особенностях таких сертификатов, их поддержке и установке в различных устройствах и браузерах.

Однако главная проблема в том, что сертификаты, выданные Минцифрой, считаются недоверенными на большинстве устройств и браузерах и отсутствуют в списках корневых сертификатов операционных систем.

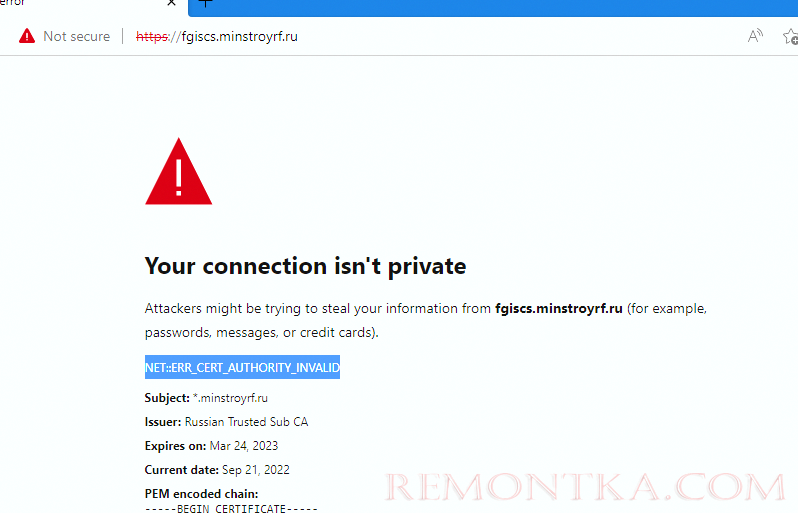

Вы можете проверить, доверяет ли ваш компьютер (браузер) сертификатам, выданным Минцифрой, перейдя на сайт https://fgiscs.minstroyrf.ru/ . В моем случае браузер Edge выдает:

Your connection isn't private_x000D_Attackers might be trying to steal your information from fgiscs.minstroyrf.ru (for example, passwords, messages, or credit cards)._x000D_NET::ERR_CERT_AUTHORITY_INVALID_x000D_Subject: *.minstroyrf.ru_x000D_Issuer: Russian Trusted Sub CA

Поддержка российских TLS сертификатов встроена только в российские интернет-браузеры (Атом и Яндекс браузер). Все остальные браузеры (Chrome, Opera, Microsoft Edge, Firefox и т.д.) будут выдавать ошибку проверки сертификатов при открытии таких сайтов. Это означает, что вам нужно вручную установить корневые сертификаты на ваши устройства.

$cert = New-Object System.Security.Cryptography.X509Certificates.X509Certificate2 "C:Temprussian_trusted_root_ca.cer"

$cert.Thumbprint

Он должен быть 8FF915CCAB7BC16F8C5C8099D53E0E115B3AEC2F

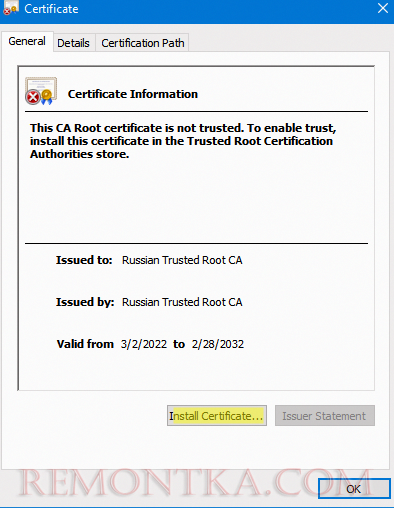

Для Windows и Android нужно скачать (с сайта Минцифры или Госуслуг) и добавить в доверенные следующие сертификаты:

- Russian Trusted Root CA (от The Ministry of Digital Development and Communications)– корневой сертификат удостоверяющего центра — russian_trusted_root_ca.cer https://gu-st.ru/content/Other/doc/russian_trusted_root_ca.cer

- Russian Trusted Sub CA – промежуточный (выпускающий TLS сертификат) — russian_trusted_sub_ca.cer https://gu-st.ru/content/Other/doc/russian_trusted_sub_ca.cer

Для MacOS :

- Корневой и выпускающий сертификаты — russiantrustedca.pem https://gu-st.ru/content/Other/doc/russiantrustedca.pem

Для iOS :

- Корневой и выпускающий сертификаты Russian Trusted Root CA — russiantrusted.mobileconfig https://gu-st.ru/content/Other/doc/russiantrusted.mobileconfig

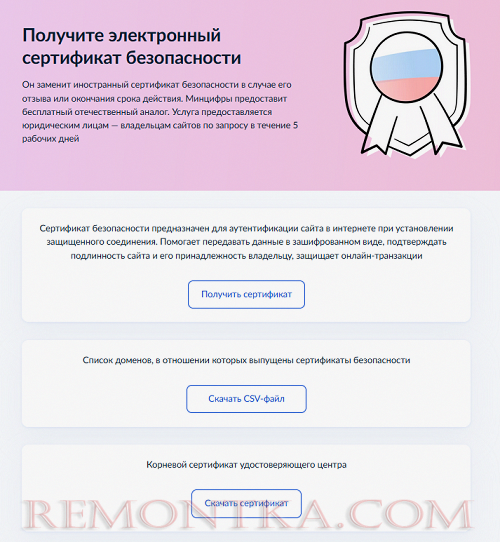

Инструкции по установки доступны на сайте Госуслуги: https://www.gosuslugi.ru/crt . Здесь же есть полный список сайтов, для которых выпущен сертификат от CA Минцифры.

В случае с Windows корневой и выпекающий сертификат нужно установить в доверенные центры сертификации текущего пользователя. Откройте CER файл, нажмите Install Certificate , и следуйте шагам мастера установки.

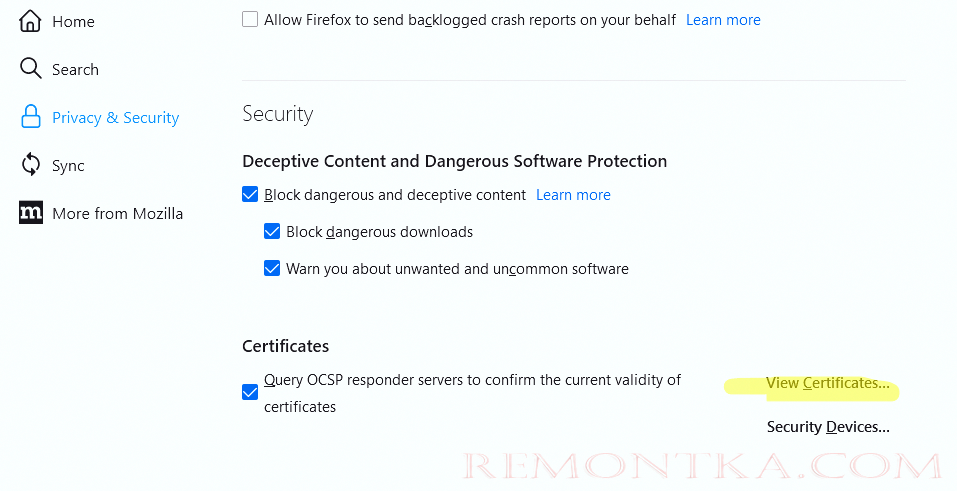

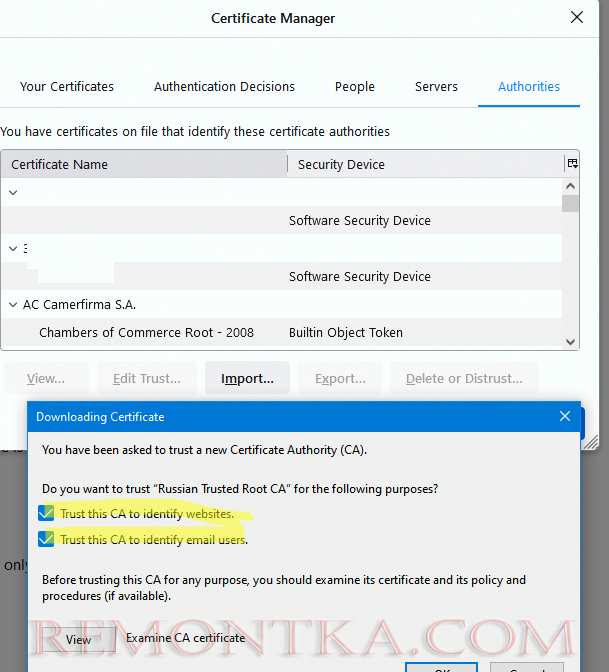

Mozilla Firefox по-умолчанию не использует хранилище сертификатов Windows и смотрит на собственное хранилище доверенных сертификатов. Чтобы добавить корневой сертификат Минцифры в Firefox:

- Откройте его настройки:

about:preferences#privacy - Нажмите View Certificates ;

- Нажмите Import и выберите CER файл с сертификатом. Включите опции Trust this CA to identify websites и Trust this CA to identify email users .

На данный момент такие сертификаты безопасности выданы для более чем 4000 доменных имен (полный список есть здесь https://www.gosuslugi.ru/tls -> Список доменов, в отношении которых выпущены сертификаты безопасности).

Вероятно, TLS сертификаты Национального удостоверяющего центра Минцифры России в скором времени будут внедрены на большинство российских сайтов госорганов.

В конце статьи хочу отменить, что установка таких сертификатов в ОС вносит определенный риск утечки данных и реализации MITM атаки со стороны владельца сертификата (такое было пару лет назад в Казахстане). Возможно в данный момент оптимальное решение не устанавливать сертификаты на компьютеры, а использовать российские браузеры (Яндекс.браузер) для доступа к веб сайтам, использующие российские TLS сертификаты.