BitLocker To Go — шифрование флешки или карты памяти средствами Windows 11 и 10

Если вы храните данные, чувствительные к доступу посторонних лиц, на съемных накопителях: флешке, карте памяти, внешнем диске, разумным может быть шифрование этих данных с доступом по паролю или с помощью иного метода разблокировки: этого можно достичь приобретением накопителей с функцией шифрования, использованием сторонних программ, таких как VeraCrypt или же встроенными средствами Windows.

Если вы храните данные, чувствительные к доступу посторонних лиц, на съемных накопителях: флешке, карте памяти, внешнем диске, разумным может быть шифрование этих данных с доступом по паролю или с помощью иного метода разблокировки: этого можно достичь приобретением накопителей с функцией шифрования, использованием сторонних программ, таких как VeraCrypt или же встроенными средствами Windows.

В этой инструкции подробно о том, как использовать BitLocker To Go в Windows 11 и Windows 10 чтобы зашифровать данные на USB флешке, SD карте памяти или другом съемном накопителе, а также дополнительная информация, которая может оказаться полезной для кого-то из читателей.

Включение шифрования данных на съемных накопителях в BitLocker To Go

Прежде чем начать, отмечу: для включения шифрования BitLocker To Go вам потребуется использовать редакции Pro или Enterprise, в Домашней версии Windows 11/10 этой функции нет. Однако, уже зашифрованный накопитель можно будет использовать и в домашней редакции. Также существуют обходные пути: Как включить шифрование BitLocker в Windows 10 Домашняя (подойдет и для Windows 11) .

Для того, чтобы зашифровать флешку или другой съемный накопитель достаточно использовать следующие шаги:

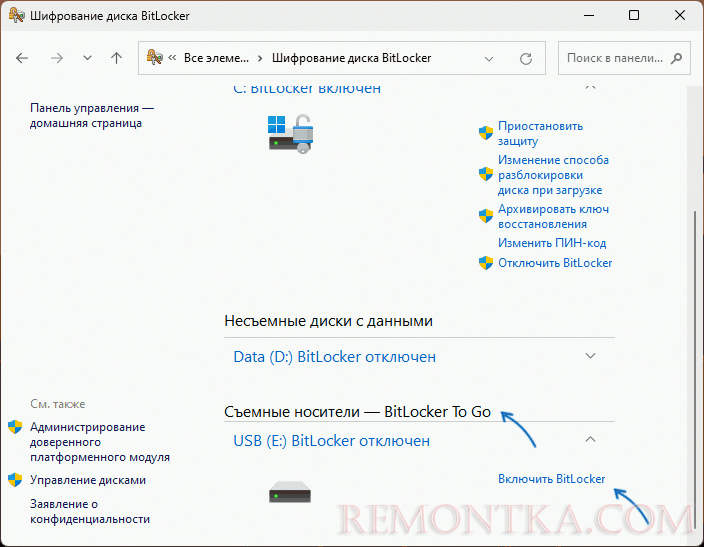

- Нажмите правой кнопкой мыши по накопителю в проводнике и выберите пункт «Включить BitLocker» (в Windows 11 сначала потребуется нажать «Показать дополнительные параметры» в контекстном меню), либо откройте панель управления, выберите пункт «Шифрование диска BitLocker», а затем нажмите «Включить BitLocker» справа от нужного накопителя в списке «Съемные носители — BitLocker To Go».

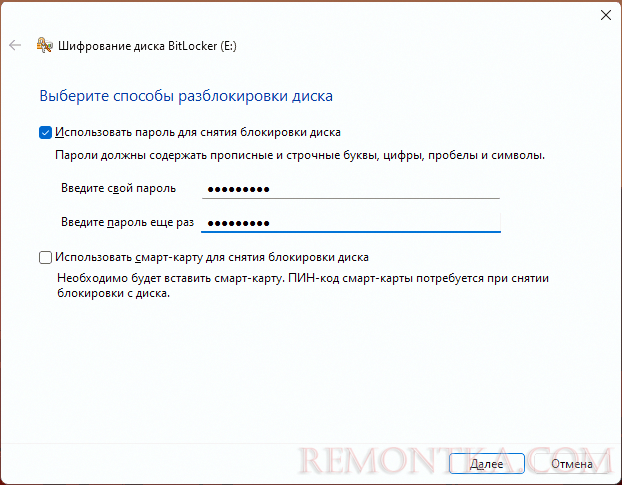

- Выберите способ, который будет использоваться для доступа к данным диска — пароль (и укажите достаточно сложный пароль) или смарт карта, если ваш компьютер поддерживает смарт-карты.

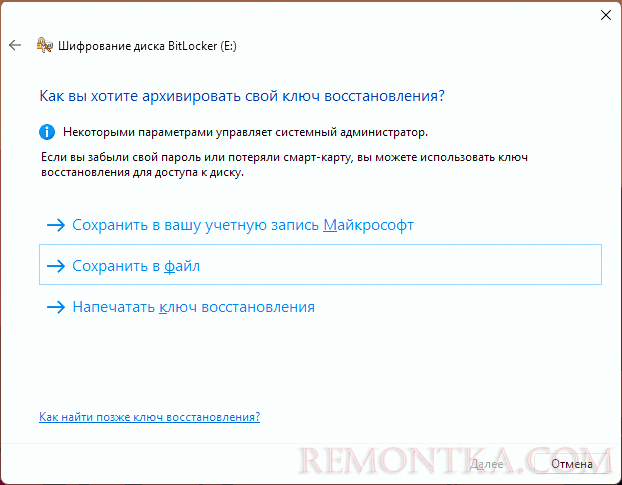

- Укажите место сохранения ключа восстановления BitLocker — он пригодится, если вы забудете пароль, а также в случаях повреждения файловой системы на накопителе: в этом случае для разблокировки могут потребовать не пароль, а именно ключ восстановления.

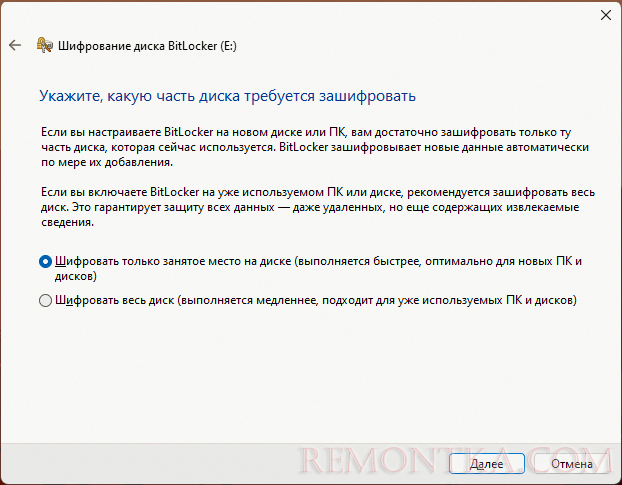

- Выберите, шифровать ли только занятое место на диске (имеющиеся на нем файлы), или весь диск (пригодится, если ранее диск уже использовался — если не зашифровать весь диск, то потенциально ранее присутствовавшие и удаленные с него файлы можно будет восстановить даже без пароля).

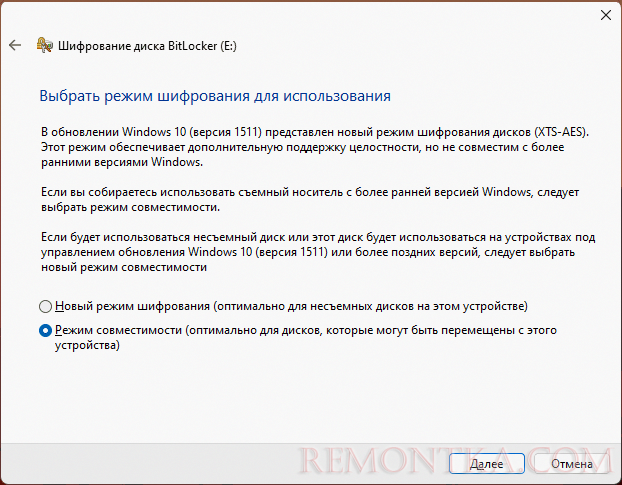

- Выберите режим шифрования: режим совместимости пригодится, если предполагается, что накопитель будет использоваться в версиях Windows до Windows 10 1511

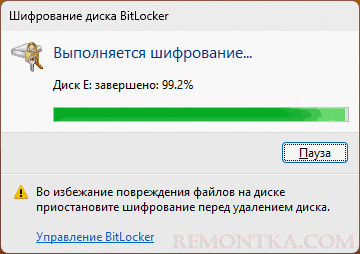

- Нажмите «Далее» и дождитесь завершения процесса шифрования.

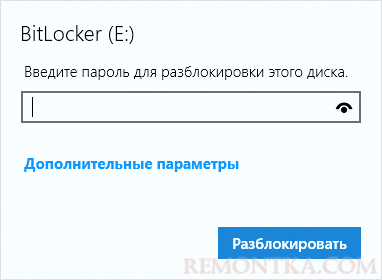

Готово, накопитель зашифрован и получить доступ к данным на нём можно будет лишь введя пароль (или используя смарт-карту), который будет запрашиваться при каждом подключении флешки или карты памяти к компьютеру и попытке открыть его (при подключении вы также можете увидеть сообщение «Отказано в доступе» до того, как разблокируете накопитель):

Насколько надёжно такое шифрование? Мне неизвестно о случаях, когда доступ к внешнему накопителю, зашифрованного с помощью BitLocker был получен доступ иначе, чем с помощью подбора пароля, а при достаточно сложном пароле это будет почти не реально на сегодняшнем оборудовании (однако уязвимости для зашифрованных BitLocker внутренних системных дисков недавно обнаруживались).

Отдельно следует учитывать, что шифрование BitLocker защищает от несанкционированного доступа к данным, но не защищает от их потери: накопитель может быть отформатирован без ввода пароля, также нельзя исключать повреждение данных, которое, в случае включенного шифрования может привести к более серьезным последствиям (невозможности восстановить оставшиеся данные), чем без шифрования.

Дополнительная информация

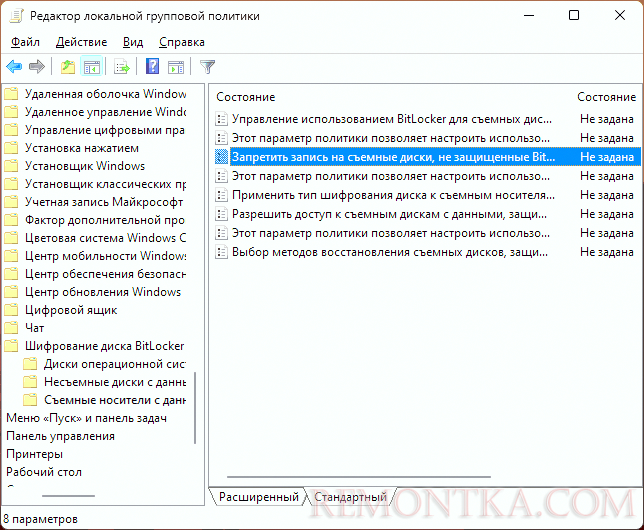

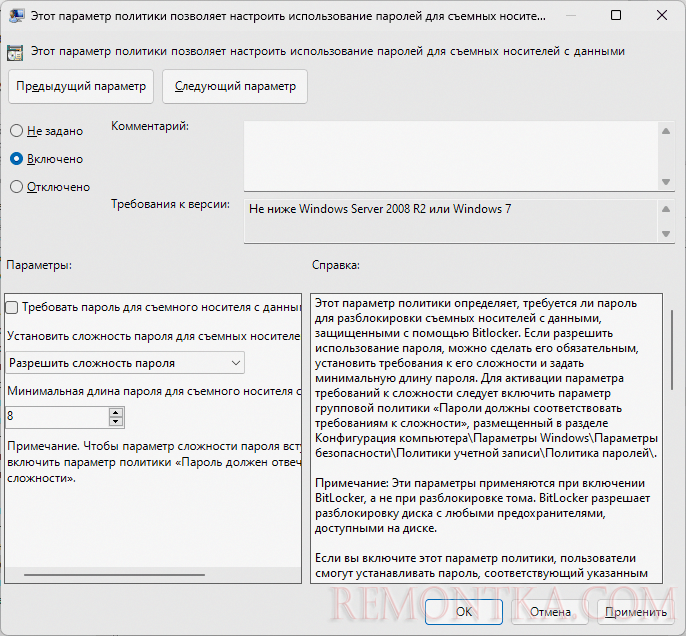

Для системных администраторов могут оказаться полезными связанные с шифрованием BitLocker To Go политики в редакторе локальной групповой политики, находящиеся в разделе «Конфигурация компьютера» — «Административные шаблоны» — «Компоненты Windows» — «Шифрование диска BitLocker» — «Съемные носители с данными»:

- Запретить запись на съемные диски, не защищенные BitLocker — полный запрет записи на не зашифрованные накопители.

- Настройка использования паролей для съемных накопителей данных — позволяет настроить необходимую сложность паролей для накопителей с шифрованием.

- Управление использованием BitLocker для съемных накопителей — позволяет запретить расшифровку (отключение BitLocker) данных на накопителе, а также разрешить или запретить пользователям включать BitLocker для них.

- Выбор методов восстановления съемных дисков, защищенных BitLocker — позволяет настроить пропуск настройки сохранения ключа восстановления и сохранять его в Active Directory.

Там же присутствуют политики для изменения типа шифрования (полное или только занятое место), используемых алгоритмов шифрования.