Ботнеты составляют серьезную вычислительную мощность по всему миру. И эта мощность регулярно (возможно, даже последовательно) является источником вредоносного ПО, вымогательства, спама и т. д. Но как появляются ботнеты? Кто их контролирует? И как мы можем их остановить?

Что такое ботнет?

Определение ботнета гласит, что «ботнет представляет собой набор подключенных к Интернету устройств, которые могут включать в себя ПК, серверы, мобильные устройства и интернет-устройства, которые заражены и контролируются распространенным типом вредоносного ПО. Пользователи часто не знают о том, что ботнет заражает их систему».

Последнее предложение этого определения является ключевым. Владельцы устройств в ботнете обычно об этом даже не догадываются. Устройства, зараженные определенными вариантами вредоносного ПО, контролируются киберпреступниками удаленно. Вредоносная программа скрывает вредоносные действия ботнета на устройстве, при этом владелец не знает о своей роли в сети. Вы можете рассылать спам тысячами писем, рекламировать таблетки для похудения — без каких-либо подозрений.

Что делает Botnet?

Ботнет имеет несколько общих функций в зависимости от желания оператора ботнета:

- Спам: отправка огромных объемов спама по всему миру. Например, средняя доля спама в глобальном почтовом трафике составляет 56,69 процента.

- Вредоносное ПО: предоставление вредоносных программ и шпионских программ уязвимым машинам. Ресурсы ботнета покупаются и продаются злоумышленниками для дальнейшего развития их преступных предприятий.

- Данные. Захват паролей и другой личной информации. Это связано с вышеизложенным.

- Мошенничество с кликом: зараженное устройство посещает веб-сайты для создания ложного веб-трафика и рекламных показов.

- DDoS: операторы Botnet направляют мощность зараженных устройств по конкретным целям, нагружая цели атаки настолько что те вынуждены переходить в автономный режим или вызывают сбои.

Операторы Botnet обычно превращают свои сети в ряд этих функций для получения прибыли. Например, операторы ботнета, отправляющие медицинский спам гражданам России, выполняют заказ интернет аптек, которые доставляют товары.

За последние несколько лет основные ботнеты немного изменились. В то время как медицинские и другие подобные типы спама были чрезвычайно прибыльными в течение длительного времени, преследование правоохранительными органами подорвали их прибыль.

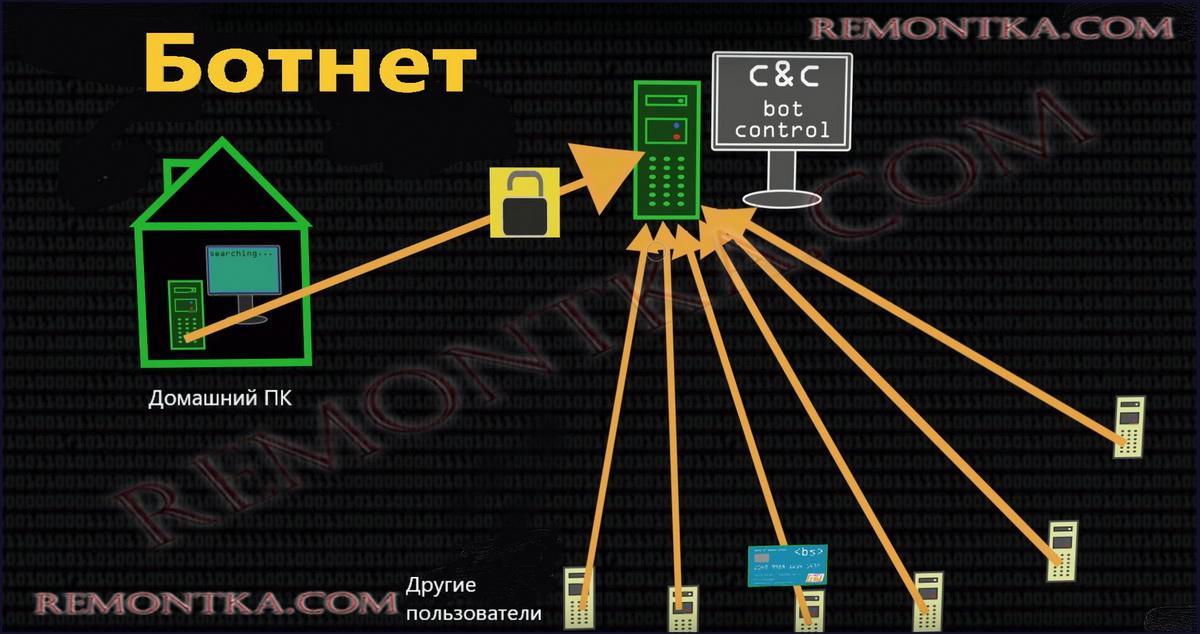

Как выглядит Ботнет?

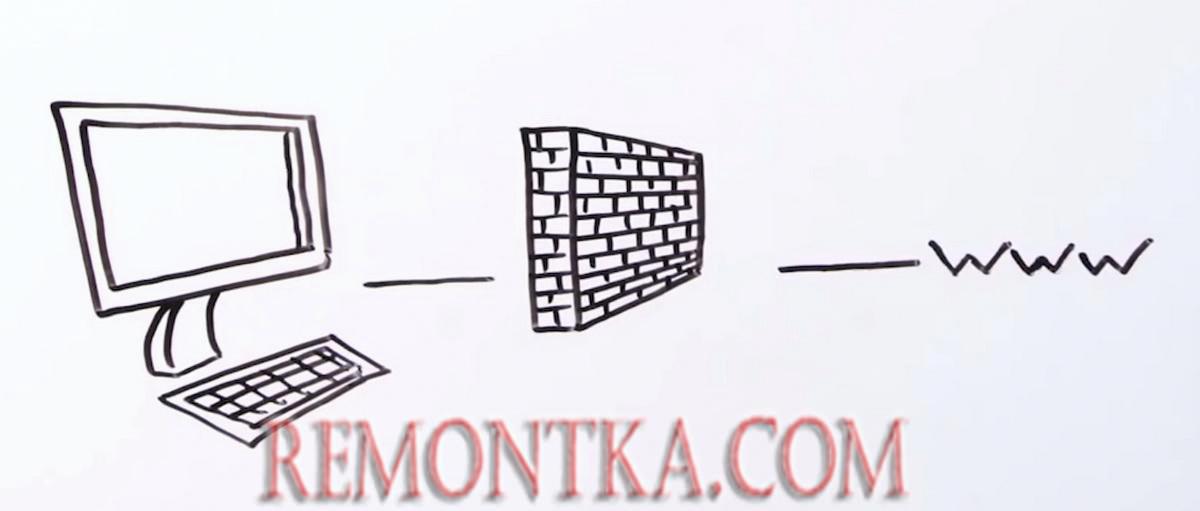

Мы знаем, что ботнет — это сеть зараженных компьютеров. Тем не менее, основные компоненты и фактическая архитектура ботнета интересны.

Архитектура

Существуют две основные архитектуры бот-сетей:

- Модель клиент-сервер: в ботнете клиент-сервер обычно используется клиент чата (ранее IRC, но современные бот-сети использовали Telegram и другие зашифрованные службы обмена сообщениями), домен или веб-сайт для связи с сетью. Оператор отправляет сообщение серверу, передавая его клиентам, которые выполняют команду. Хотя инфраструктура ботнета отличается от базового до очень сложного, сосредоточенное усилие может отключить ботнет клиент-сервер.

- Модель равный-равному (Peer-to-Peer): бот-сеть однорангового (P2P) пытается остановить программы безопасности, идентифицирующих конкретные серверы C2, создав децентрализованную сеть. Сеть P2P более продвинута, в некотором роде, чем модель клиент-сервер. Кроме того, их архитектура отличается от того, как это можно себе представить. Вместо единой сети взаимосвязанных зараженных устройств, обменивающихся по IP-адресам, операторы предпочитают использовать зомби-устройства, подключенные к узлам, в свою очередь, подключенные друг к другу и основной сервер связи. Идея заключается в том, что существует слишком много взаимосвязанных, но отдельных узлов, которые нужно удалить одновременно.

Управление и контроль

Команды Command and Control (иногда написанные C&C или C2) входят в различные варианты:

- Телнет: ботнеты Telnet относительно просты, используя скрипт для сканирования диапазонов IP-адресов для серверов telnet и SSH по умолчанию для добавления уязвимых устройств и добавления ботов.

- IRC: IRC-сети предлагают метод связи с низкой пропускной способностью для протокола C2. Возможность быстрого переключения каналов предоставляет дополнительную безопасность для операторов ботнета, но также означает, что зараженные клиенты легко обрезаются с бот-сети, если они не получают обновленную информацию о канале. Трафик IRC относительно легко исследовать и изолировать, то есть многие операторы отошли от этого метода.

- Домены. Некоторые крупные бот-сети используют домены, а не клиент обмена сообщениями для управления. Зараженные устройства получают доступ к определенному домену, обслуживающему список команд управления, легко предоставляя доступ к изменению и обновлению «на лету». Недостатком является требование большой пропускной способности для больших бот-сетей, а также относительная легкость, с которой закрываются подозрительные контрольные домены. Некоторые операторы используют так называемый пуленепробиваемый хостинг для работы за пределами юрисдикции стран со строгим уголовным интернет-законодательством.

- P2P: протокол P2P обычно реализует цифровое подписание с использованием асимметричного шифрования (один открытый и один закрытый ключ). Пока оператор имеет закрытый ключ, чрезвычайно сложно (по сути, невозможно) для кого-либо другого выпустить разные команды для ботнета. Аналогичным образом, отсутствие одного определенного сервера C2 делает атаку и уничтожение ботнета P2P более сложным, чем его коллеги.

- Другие: На протяжении многих лет мы видели, как операторы ботнета используют некоторые интересные каналы Command and Control. Это мгновенно приходит на ум — это каналы социальных сетей, такие как ботнет Android Twitoor, контролируемый через Twitter, или Mac.Backdoor.iWorm, который использует субрегмент списка серверов Minecraft для извлечения IP-адресов для своей сети. Instagram также небезопасен. В 2017 году Turla, группа кибер-шпионажа, использовала комментарии к фотографиям Бритни Спирс в Instagram для хранения местоположения сервера C2 распространения вредоносных программ.

Зомби/Боты

Заключительная часть головоломки ботнета — зараженные устройства (т. е. Зомби).

Операторы Botnet целенаправленно просматривают и заражают уязвимые устройства, чтобы расширить свою рабочую мощность. Мы перечислили основные ботнеты, описанные выше. Все эти функции требуют вычислительной мощности. Кроме того, операторы ботнета не всегда дружат друг с другом, забирая зараженные машины друг у друга.

Подавляющее большинство владельцев устройств зомби не знают о своей роли в ботнете. Однако время от времени вредоносное ПО ботнета выступает в качестве канала для других вариантов вредоносного ПО.

Типы устройств

Сетевые устройства поступают в сеть с поразительной скоростью. И ботнеты — это не только охота на ПК или Mac. Интернет-устройства так же восприимчивы (если не больше) к вариантам вредоносных программ ботнета. Особенно, если их ищут из-за их ужасающей безопасности.

Смартфоны и планшеты также не защищены. Android представляет собой легкую мишень: он имеет открытый исходный код, несколько версий операционной системы, и многочисленные уязвимости в любое время. Не радуйтесь так быстро, пользователи iOS. Существует несколько вариантов вредоносного ПО, предназначенных для мобильных устройств Apple, хотя обычно они ограничены взломанными iPhone с уязвимостями безопасности.

Другой основной целью устройства бот-сети является уязвимый маршрутизатор. Маршрутизаторы, запускающие старую и небезопасную прошивку, являются легкими объектами для бот-сетей, и многие владельцы не поймут, что их интернет-портал несет инфекцию. Точно так же просто поразительное количество пользователей Интернета не может изменить настройки по умолчанию на своих маршрутизаторах. после установки. Подобно устройствам IoT, это позволяет распространять вредоносное ПО с огромной скоростью, с небольшим сопротивлением в заражении тысяч устройств.

Снятие ботнета

Снятие ботнета — непростая задача по ряду причин. Иногда архитектура ботнета позволяет оператору быстро перестраиваться. В других случаях ботнет просто слишком велик, чтобы сбить его одним махом.

GameOver Zeus (GOZ)

GOZ была одной из крупнейших последних бот-сетей, которая, как полагают, имела более миллиона зараженных устройств на своем пике. Основным использованием ботнета была кража денег и спам-почта и, используя сложный алгоритм создания одноранговых доменов, оказалась не останавливаемой.

Алгоритм создания домена позволяет бот-сети предварительно генерировать длинные списки доменов для использования в качестве «рандеву» для вредоносного ПО ботнета. Множественные точки рандеву делают остановку распространения практически невозможной, так как только операторы знают список доменов.

В 2014 году группа исследователей безопасности, работающая совместно с ФБР и другими международными агентствами, в конечном итоге вынудила GameOver Zeus перейти в автономный режим. Это было непросто. После регистрации последовательностей регистрации домена команда зарегистрировала около 150 000 доменов за шесть месяцев до начала операции. Это должно было блокировать любую будущую регистрацию домена у операторов ботнета.

Затем несколько интернет-провайдеров передали управление операциями прокси-узлов GOZ, используемых операторами ботнета, для связи между командами и серверами управления и фактическим бот-сетью.

Владелец ботнета Евгений Богачев (онлайн-псевдоним Славик) через час понял, что произошел демонтаж его бот-сети и пытался отбить ее еще четыре или пять часов, прежде чем «уступить» и признать поражение.

В результате силовики смогли взломать печально известное шифрование ransomware CryptoLocker, создав бесплатные инструменты для расшифровки для жертв хакера.

Ботнеты IoT различны

Меры по борьбе с GameOver Zeus были обширными, но необходимыми. Это иллюстрирует, что чистая мощь искусно обработанной ботнеты требует глобального подхода к смягчению последствий, требуя «инновационной юридической и технической тактики с традиционными инструментами правоохранительной деятельности», а также «прочных рабочих отношений с частными отраслевыми экспертами и сотрудниками правоохранительных органов в более чем 10 стран по всему миру».

Но не все ботнеты одинаковы. Когда одна бот-сеть подходит к концу, другой оператор учится на ошибках.

В 2016 году самым большим и самым плохим ботнетом был Мирай. До его частичного демонтажа он поразил несколько важных целей DDoS атаками. Хотя Мирай даже не был близок к тому, чтобы быть самым крупным ботнетом, который когда-либо видел мир, он произвел самые большие атаки. Мирай сделал разрушительное использование обложек смехотворно небезопасных устройств IoT., используя список из 62 небезопасных паролей по умолчанию для запуска устройств (admin/admin был наверху списка).

Причиной огромного распространения Mirai является то, что большинство устройств IoT сидят, ничего не делая, пока не будут запрошены. Это означает, что они почти всегда в сети и почти всегда имеют сетевые ресурсы. Традиционный оператор ботнета будет анализировать свои пиковые периоды мощности и временные атаки соответственно.

Таким образом, по мере того как более плохо сконфигурированные устройства IoT подключаются к сети, шансы на эксплуатацию растут.

Как оставаться в безопасности

Мы узнали о том, что делает ботнет, как они растут, и многое другое. Но как вы остановите свое устройство, входящее в его состав? Ну, первый ответ прост: обновите свою систему. Регулярные обновления исправляют уязвимые дыры в вашей операционной системе, в свою очередь сокращая возможности для ее эксплуатации злоумышленниками.

Вторая — загрузка и обновление антивирусной программы и программы защиты от вредоносных программ. Есть множество бесплатных антивирусных комплексов, которые предлагают отличную защиту с неплохим уровнем защиты.

Наконец, используйте дополнительную защиту браузера. Ботнета легко избежать, если вы используете расширение блокировки скрипта, такое как uBlock Origin.

Был ли ваш компьютер частью ботнета? Как вы это поняли? Вы узнали, какой вирус использовал ваше устройство? Сообщите нам свой опыт по выходу из Ботнета ниже!